進化したランサムウェアがバックアップを無力化する

最新型のランサムウェアは、防御の要であるバックアップの無力化を狙っている

Storage Magazine 2018年3月号より

Brien Posey

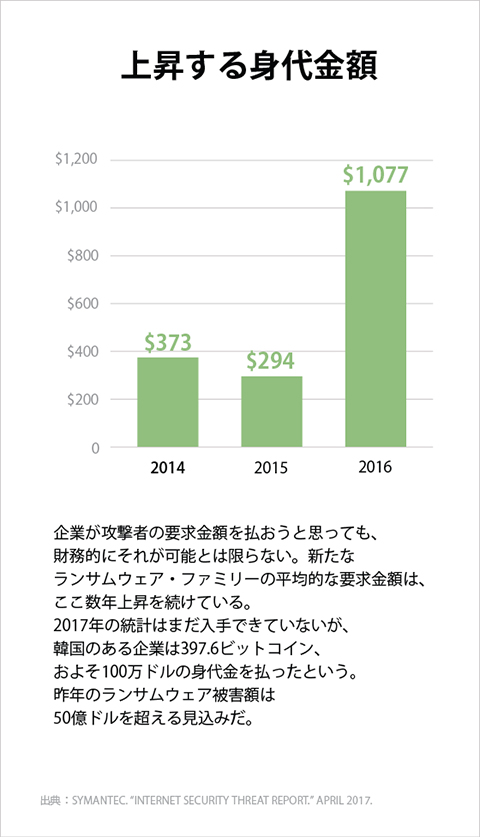

マルウェアの現金化手法であるランサムウェアは、ここ数年、企業にとって最も猛威を振るっている脅威のひとつである。ランサムウェア・ビジネスは今や数十億ドル規模の産業に成長している。各種のランサムウェアは、通常emailの添付ファイルとして配信される。その添付ファイルによって攻撃者は企業データを暗号化し、暗号解除キーの見返りに法外な身代金を要求するための段取りをする。

メディアは、企業がランサムウェア攻撃により莫大な金銭的損失を被った話を次から次と報じてきた。最近犠牲になった企業には、ジョージア州農務省、ノースカロライナ州メクレンバーグ郡庁、ニュージャージー州ハッケンサック睡眠呼吸器科センター、などがある。

企業がランサムウェア攻撃の犠牲になった場合、企業には2つの選択肢がある。身代金を払うか、バックアップからデータを戻すか、だ。サイバーセキュリティ・ベンダー、Trend Microが行ったアンケートによると、ランサムウェア攻撃を受けたことがない企業のIT意思決定者の4分の3が、身代金は払わないと答えたという。しかし、実際に攻撃に遭った企業では、その3分の2近く(65%)が身代金を払ったと回答している。

FBIは身代金を払ったからといってデータが戻る保証はない、として身代金の支払いに忠告を発している。身代金を払った企業が、暗号解除キーを貰えなかったり、更なる身代金を要求されたりしたケースが記録されている。身代金を払うことは、結局、犯罪者をつけ上がらせることになる。

ここまでのところ、バックアップからの復旧がランサムウェア攻撃に対処する最善の選択肢のように見える。ところが、この選択肢も万全とは言えないのだ。

不適切なデータ・リストア

具体的に言うと、いくつかの企業においては自社のバックアップが適切でないことが発見された。例えば、うっかりまたはコスト削減のため故意に、バックアップから一部のシステムやデータを外したようなケースだ。同様に、自社のバックアップをテストしていない企業は、ランサムウェア攻撃に遭って初めてバックアップからデータが戻らない事実に直面することになる。

この種の問題は、被害に遭う前に時間をとってバックアップのレビューとテストを行えば回避可能だ。しかし、ランサムウェアがますます猛威を振るうようになり、新種のランサムウェアはますます賢くなっているため、事態ははるかに厄介なっている。新種のランサムウェアは、データを暗号化するだけでなく、バックアップを破壊することを被害者の一部が見つけている。

バックアップを狙う新種のランサムウェア

ランサムウェアがバックアップに危害を加える度合いは、ランサムウェアの種類やデータ保護の方法など、いくつかの要因によって変わってくる。最新のWindows用バックアップ製品は、ほとんどがシャドウコピーとシステム・リストアポイントを使っている。しかし、LockyやCryptoなど何種類かのランサムウェアは、シャドウコピーとリストアポイントのデータを破壊することが知られている。同様に、小さな会社では往々にしてバックアップデータを(同一の)物理マシン内の別ハードディスクか、ネットワークドライブとしてマッピングされた外部ボリュームに書き込んでいる。ランサムウェアがバックアップをターゲットするように作られていなくても、当該マシンのファイルシステムからバックアップのロケーションがアクセスできる状態は危険である。

前述したように、一つ一つのランサムウェアは異なる動きをする。多くのランサムウェアは、PDF、Microsoft Officeドキュメントのような特定のファイルを攻撃するように作られている。しかし、中にはボリュームごと暗号化するものや、ファイルの種類に関係なく全てのファイルを攻撃するものもある。従って、1台のコンピューターのファイルシステムから直接アクセスできてしまうバックアップはランサムウェアの格好の餌食だ。理想を言えば、バックアップ・アプリケーションはバックアップデータのありかを知られることなく、そのホスト(保護されている)からデータを引きだせるようになっているべきだ。

レプリケーションの隠れた危険性

小さな会社や大企業の支店の中には、データ保護のためにレプリケーションを使うところもある。例えば、VMwareやMicrosoftなどのハイパーバイザ・ベンダーは、待機系のホストがレプリケーションを行う機能をネイティブで提供している。仮想マシン(VM)のプライマリ・コピーに何か起これば、レプリカが起動されオンライン状態になる。もちろん、データ保護として時々使われるレプリケーションには他のタイプもある。多くのストレージ・ベンダーが、データ損失からデータを守るためのツールとしてアレイレベルのレプリケーション機能を提供している。レプリケーションはハードウェア障害時、予備として機能するものであり、本来、ランサムウェアからデータを守る機能は何も持っていない。レプリケーション・エンジンは、悪意によるファイルの暗号化と正当なファイルの修正の違いを判別できないのだ。そのため、ランサムウェアが一つのファイルを暗号化すると、その悪意ある行為はレプリカ側でも繰り返される。つまり、レプリカのデータも暗号化されてしまう、ということだ。

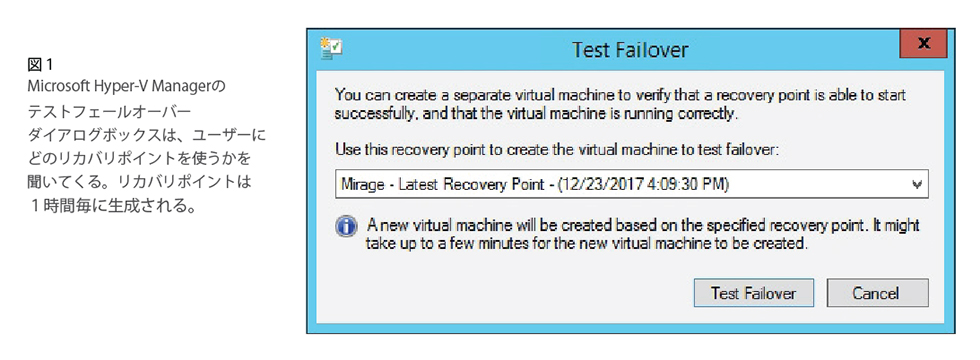

あなたの会社が、データ保護の仕組みとしてレプリケーションを使っているのであれば、それが複数のリカバリポイントを生成できるようになっているか確認してもらいたい。レプリケーション製品のなかには、複数のリカバリポイントを保持できるものがあるので、レプリカを起動する際、過去のある状態に戻すことが可能だ。例えば、MicrosoftのHyper-Vでは1時間ごとにリカバリポイントを生成することができる。そのため、レプリカVMにもランサムウェアの感染が及んでも、ランサムウェア攻撃直前に生成されたリカバリポイントに戻すことができる(図1参照)。

隔離の重要性

「新種のランサムウェアからバックアップを守るには」という話になるが、最も基本的なことは、ランサムウェアの手が届かないところは感染されない、ということだ。つまり、ランサムウェアからバックアップを守る最も重要で唯一の手段は、バックアップデータを物理的に隔離することだ。隔離の形態は様々だ。それは、いつ来るかもしれないランサムウェア攻撃とあなたのバックアップデータとの間に、乗り越えられない距離を置くという意味だ。バックアップデータ隔離の一般的な例としては、ディスクtoディスクtoテープ-バックアップが挙げられる。

ディスクtoディスクtoテープのバックアップ・アーキテクチャーは、ディスクベースのバックアップなどとほとんど同じである。違いは、前者はディスクベースのバックアップの内容を定期的にテープに書き出す点だ。元々、ディスクtoディスクtoテープのアーキテクチャーは、火災やその他の災害によるデータ損失からデータを守るために、遠隔地にバックアップしたテープを送る目的で開発されたものだ。このアーキテクチャーは、ランサムウェアからの保護にとっても理想的だ。

あなたがランサムウェアによる大規模な攻撃を受け、大量のデータを失ったところを想像して欲しい。さらに、ランサムウェアがあなたのディスクベースのバックアップも破壊したとしよう。このような状況でも、テープバックアップは感染されないで残る。最新型のランサムウェアといえども、テープドライブに装填されていないテープに上書きすることはできない。

パーミッションモデルの再検討

ランサムウェアの感染は多くの場合、不注意または不運なユーザーの操作による、ネットワークエンドポイントが発端となっている。損害を最小化するための最良の方法のひとつは、ユーザーが仕事をするのに必要なもの以外は一切のパーミッション(権限)を待たせないようにすることだ。

バックアップエージェントが、ユーザーのPC上で直接稼働するのであれば、エンドユーザー・アカウントを利用するのではなく、専用のサービスアカウントを使うように設定するのがベストだ。この方法を使えば、ユーザーにバックアップのパーミッションを与えなくても、システムのバックアップができる。ユーザーがランサムウェアの攻撃に遭った時、ランサムウェアは十中八九エンドユーザーのセキュリティコンテクスト(訳注:管理面からグループ化されるリソースの論理集合)を使う。つまり、アクセス先は、ユーザーがアクセスできるところに限定されている、ということだ。サービスアカウントを使ってバックアップを隔離することは、バックアッププロセスの保護に役立つだろう。

結論:ランサムウェアからの保護

ランサムウェアからのデータ保護を検討するときは、事業継続の問題として考えるのがベストだ。企業がバックアップを戻すことにより、ランサムウェア攻撃から復旧可能だとしても、復旧の処理が完了するまでには時間がかかる。従って、企業はランサムウェアからバックアップを守る事だけに専念するべきではない。企業は、ランサムウェアの攻撃によって引き起こされるビジネスの中断を、いかにして最小限にとどめるかという事も検討しなければならない。

ランサムウェアによって引き起こされるビジネスの中断を最小化する最善の策は、感染するのを防ぐことだ。しかし、ランサムウェアの感染が絶対に起こらない保証はない。そのため、ビジネスの中断を最小化するには以下の方法が現実的だろう。ひとつは、ユーザーのデータ・アクセス権限を、仕事をするためのものだけに限定する事。もうひとつは、継続的データ保護を配備しておく事だ(できれば、インスタント・リカバリ機能を有しているものが望ましい)。そうすれば、被害が起こる前の状態にロールバックできるからだ。

著者略歴:Brien PoseyはIT業界数十年の経験をもつMicrosoft MVP。前職は全国展開する病院・医療施設のCIO。

![]()

Copyright 2000 - 2018, TechTarget. All Rights Reserved, *この翻訳記事の翻訳著作権は JDSF が所有しています。

このページに掲載されている記事・写真・図表などの無断転載を禁じます。

恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム JEITA連載寄稿

JEITA連載寄稿 「Storage Magazine」

「Storage Magazine」