第39回 誤解されているランサムウェア

ランサムウェアを誤解している人は少なくないようです。確かに自身、あるいは自社のパソコンやサーバが利用不能になるだけでなく、自身や自社の個人情報や秘密情報を質に取られ、金品を要求されることは大きな脅威となることは否めません。しかし感染さえしなければ、その脅威は取り除かれるのです。当たり前のことを言っているように思われるでしょうが、ランサムウェアと呼ばれるマルウェア(コンピューターウイルス)が従来のマルウェアとまったく異なる、新しく独自の感染方法を持っているわけではないのです。つまり従来からのマルウェアの防御策をしっかりと取っていればマルウェアに感染することはないのです。

マルウェアの代表格であるコンピューターウイルスは経済産業省のコンピューターウイルス対策基準によって定義されています。それは「第三者のプログラムやデータベースに対して意図的に何らかの被害を及ぼすように作られたプログラムであり、次の機能を一つ以上有するもの」です。その機能とは「自己伝染機能」、「潜伏機能」、そして「発症機能」の三つです。

経産省の説明のままに記載すれば

- 自己伝染機能

自らの機能によって他のプログラムに自らをコピーし又はシステム機能を利用して自らを他のシステムにコピーすることにより、 他のシステムに伝染する機能 - 潜伏機能

発病するための特定時刻、一定時間、処理回数等の条件を記憶させて、発病するまで症状を出さない機能 - 発病機能

プログラム、データ等のファイルの破壊を行ったり、設計者の意図しない動作をする等の機能

となります。ランサムウェアはこの「発病機能」を指しており、基本的に「自己伝染機能」や「潜伏機能」は持たないのです。正確に言えれば持っていたとしても、従前からのよく知られた方法(機能)であり、独自性や大きな特色を持つものではありません。

昨年、ランサムウェアの大きな被害として取り上げられた徳島県つるぎ町立半田病院ですが、初期対応の稚拙さから感染原因や院内でのその挙動は必ずしも明白になりませんでした。しかしながら状況における推測から、設置されたVPNの脆弱性が利用されてランサムウェアに感染したと考えられています。感染の1年近く前から注意喚起されていた脆弱性が利用されていて、病院および病院のネットワークを保守するベンダー企業の失態は明らかでしょう。しかし発端はVPNの脆弱性としても、それだけで感染を広げた、つまり病院内の重要データ、電子カルテや医療画像、それに会計データ等が暗号化され使えなくなっただけではありません。院内のネットワークの防御をしっかりとしていればランサムウェアの被害に遭うことはなかったのです。いわば敷地内の門を越えられただけで、建物内の防御をしっかりとしていれば被害に遭うことはなかったのです。詳しくは「徳島県つるぎ町立半田病院コンピューターウイルス感染事案有識者会議調査報告書」に譲りますが、院内の不正アクセスへの防御が皆無で、古いOSや脆弱性を有するシステムを利用していただけでなく、ウイルス対策ソフトですら稼働させていなかったのです。

従来からのマルウェア対策をしっかりとしていればランサムウェアに感染することはないと冒頭で言いました。では、なぜランサムウェアの被害が多いのでしょうか。一つの原因は不正アクセス全体として、ランサムウェアが多いのではなく、データが暗号化され利用できなくなる、つまり被害を自他ともに認識し易いことなのです。実は不正アクセスを含めて、マルウェアの最も重要な機能はその悪意が大きければ大きいほど、経産省の基準にある「潜伏機能」にあるのです。つまり不正アクセスやマルウェアに感染としてもそれが発見できなくなる機能です。卓越した不正アクセス技法、あるいはマルウェアは発見されないなのです。ランサムウェア感染そして発祥の何倍も、何十倍も不正アクセスはすでに行われ、被害が見えていないだけです。さらに一つの原因は境界防御という考え方です。その典型は「閉域網」という考え方です。易しく言えば「外部のインターネットと接続しない」、あるいは「外部のインターネットとの接続を厳しく制限する」という考え方です。その考え方自体は間違いではありませんが、それによって安全性が担保できるとは言えないのです。つるぎ町立半田病院も閉域網だから安全と過信していました。病院側はインターネットに接続しておらず、外部からの攻撃成立はあり得ないと考えていたのです。実際にはVPN装置を介して、外部から接続しており、管理者(ベンダー)でない限り、外部から接続できないと考えていたのです。昨今では外部のインターネットとの接続を一点で守る、いわば境界防御は不正アクセスに対して無力であり、内部のネットワークもそれぞれのパソコンやサーバを独立して守る、いわゆるセロトラストネットワークが主流です。内部への直接の不正アクセスを仮定し、まわりのパソコンやサーバ自体必ずしも信頼せず、それぞれの端末、サーバを主体的に守ることが必要なのです。エンドポイントセキュリティと言われるEDR(Endpoint Detection and Response)を利用するなど、単なるアンチウイルスソフトの機能を超える、パソコンやサーバを含めたネットワーク全体のふるまいを監視するなどの対策を取ればランサムウェアであっても、その感染を防げるのですが、それを怠っていることで感染が広まったのです。

サイバーセキュリティ全般に言えることですが、万全の対策を取っていたとしても確実に不正アクセスを防ぐことはできません。ランサムウェアも同様です。ランサムウェアの感染を前提にした対策もあります。例えば、ネットワーク内のパソコンやサーバの動きを監視し、暗号化やデータ(ファイル)を外部に送出することがあれば、それが日頃の挙動と比較して異常が認められれば、その処理を一旦停止する等です。さらには最悪の事態を想定して、情報の漏えいには無力ですが、ネットワークと分離したところで定期的にバックアップを取ることによって、事業回復が容易になります。

このようにランサムウェア被害が深刻だからと言って、特別な対策を取る必要は必ずしもなく、まず第一に、一般的な不正アクセス対策、それも境界防御やアンチウイルスソフトだけに頼るのではなく、ネットワーク全体の挙動を監視するUTMやEDRを用いたセロトラストセキュリティを意識した対策を取るべきです。

恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム JEITA連載寄稿

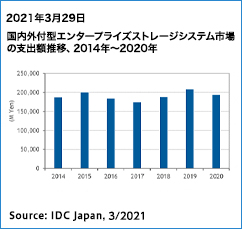

JEITA連載寄稿 「Storage Magazine」

「Storage Magazine」