第13回 進化するランサムウェア

1. はじめに

この原稿を書いている最中に、自動車メーカのホンダがサイバー攻撃を受け、事業に支障が出て、一部に復旧自体のめどが立っていないというニュースが飛び込んできました。 一部の報道では社内のパソコンやサーバがランサムウェアと呼ばれるマルウェアに感染し、サーバやネットワークが正常に機能しなくなったということです。 一般にサイバー攻撃の対象となるのは社内の情報、すなわち機密情報や顧客を含めた個人情報ですが、それらについては流出した形跡は見られないということでした。 サイバー攻撃自体は珍しいことではなく、ほぼ100%の企業や組織、それに個人がその対象となり、大なり小なりのサイバー攻撃を受けています。 現在ではその対策は必須であって、怠れば確実に被害にあうのです。ホンダのような世界的大企業の場合、必要十分な対策が施されていたはずです。 にもかかわらず、サイバー攻撃をみすみす許してしまうだけでなく、事業継続に支障が出るほどの被害が出たのでしょうか。 今後詳細が明らかにされていくことと思いますが、その一つの要因は新しいサイバー攻撃の手口、そしてランサムウェアの進化にあるのです。 今回はこの新しいランサムウェアについて取り上げます。

2. ランサムウェア

ランサムウェアについてはその発生、世界的流行は古く、10年以上前にさかのぼります。日本国内でも3、4年前に大流行しました。 ランサムウェアはパソコンやサーバ等に感染するマルウェア(コンピュータウイルス)の一種です。スマホに感染する、正確にはランサムウェアと似た症状を発するアプリも存在します。 ランサムウェアの特徴はその言葉であるランサム(ransom)の意味の通り、「身代金」です。つまり、ランサムウェアに感染すると身代金を要求するのです。 何を質に要求するのかというと、パソコンやサーバ内のデータを質に要求します。一般的なランサムウェアは、パソコンやサーバ内のデータを勝手に暗号化してしまい、復号できないようにし、動作不能にするのです。 データを復号し、パソコンやサーバを元の状態に戻す(復旧させる)こともできるのですが、そのためには復号するための鍵が必要になります。 実際にはこの復号鍵を質にとって身代金、それも実際の「お金」を要求するのです。ランサムウェアの概念は昔から在りました。 しかし最大の難点は身代金を受け取る際の手段が難しかったのです。「お金」を対面、あるいは郵便で受け取れば、その際に逮捕される危険性が高いですし、銀行口座も口座の情報が開示されて犯人である攻撃者の手掛かりになってしまいます。 この欠点?を打破したのが、「仮想通貨」です。仮想通貨を使えば、誰が受け取ったのかを判明することは極めて難しく、その利用に関しても追跡するのが困難です。 この仮想通貨が全世界的に流通するようになって、ランサムウェアの仕組みが完成されてしまったのです。

3. ランサムウェアの進化、その手法

ランサムウェアはソーシャルエンジニアリングの要素を備えています。ソーシャルエンジニアリングとは、人の心理的な隙や行動のミス、さらにはそれらによる動揺につけ込んで、パスワードを含む個人情報等を入手する方法です。ランサムウェアはまさにその人の心理を突いているのです。身代金さえ払えばパソコンやサーバを復旧してもらえるという安堵感がランサムウェア流行の助長になっているのです。このランサムウェアですが国内では残念なことに沈静化しておらず、流行が続いています。この身代金を要求するランサムウェアですが、身代金目当ての誘拐、テロ等と同様、屈することなく身代金を払わなければ沈静化していくことは必然です。しかし、ランサムウェアはこの身代金を払わせるための、ありとあらゆるソーシャルエンジニアリングを活用しているのです。まず身代金の支払いに対して復号鍵の回復(送付)ですが、以前は身代金を支払っても回復できない場合も少なくなかったのですが、現在では多くの場合、復号鍵を回復することができます。また身代金もデータに応じて、そして回復しない場合の被害額に応じて、妥当な金額を要求してきます。復旧に要する費用、あるいは被害額に比べて明らかに高額な身代金であれば払うことに大きく躊躇するでしょう。しかし事前に調査を行ってそれらの費用よりも格安の身代金を要求するのです。たとえば事業内容にもよりますが、個人であれば日本円で数万円程度、中小企業であれば数百万円から数千万円、大企業であれば数千万円から数億円以上となります。ランサムウェアを感染させるにあたって、十分な調査を行い、フィッシングサイトや個人情報を利用した標的型メール攻撃によりランサムウェアを感染させ、そして身代金交渉を行うのです。最近、セキュリティ企業のソフォスがランサムウェアに対する調査結果(*)を公表しています。その中で日本は、諸外国に比較して、ランサムウェアに感染する率が非常に高く、また感染してからの復旧被害(復旧費用)が極めて大きいことが示されています。さらに身代金を支払ってしまう場合も極めて多いようです。まさにソーシャルエンジニアリングの術中にはまっているのです。

当初、ランサムウェアはパソコン、サーバ内のデータを暗号化し、それを質に身代金を要求する機能だけでした。それが上記のように標的型メール攻撃等と合わさるだけでなく、様々なマルウェアの機能を併せ持った複合型マルウェアに進化しています。遠隔操作も行いますし、情報漏えいも引き起こすのです。ランサムウェアに感染後の復旧対策が行われるようになり、身代金を支払わない場合も多くなりました。特に欧米ではランサムウェアに屈することなく身代金を支払わない傾向が強くなると、今度はデータ自体を流出させ、身代金を支払わなければ、それを公開するという恐喝に手段を変えたのです。

4. おわりに

十分なサイバー攻撃対策を行っていたとしても、その侵入を許し、マルウェアに感染することはあり得るのです。ホンダに関しても最大限のサイバー攻撃対策を取っていたと考えられます。しかし、いついかなる場合にもすべてを完璧に守ることは不可能なのです。特にコロナ禍の現在の混乱に乗じて生じた、人のほんの小さな油断から攻撃の一矢が刺さり、そこからのマルウェア感染が全体に広がった可能性もあります。一般に外部からのマルウェア感染に比較して、内部からの感染は容易です。ランサムウェアのように甚大な被害を及ぼす可能性に対して、その感染を前提に、如何に被害を最小化して、急速に復旧させるかが肝要です。この事後の対策、危機管理に注視すべきです。

(*) THE STATE OF RANSOMWARE 2020 Results of an independent study of 5,000 IT managers across 26 countries https://www.sophos.com/en-us/medialibrary/Gated-Assets/white-papers/sophos-the-state-of-ransomware-2020-wp.pd

恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム JEITA連載寄稿

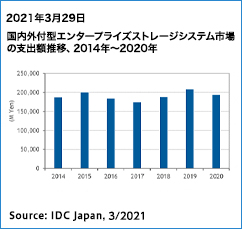

JEITA連載寄稿 「Storage Magazine」

「Storage Magazine」